El 29 de mayo, la compañía de ciberseguridad Dr. Web dio a conocer el hallazgo de un nuevo malware diseñado para Android. Se trata de un software malicioso conocido como “SpinOK”, clasificado como spyware o programa espía, y se estima que ha sido descargado más de 421 millones de veces.

Más de 100 aplicaciones con malware

La gran cantidad de descargas se debe a que el módulo de SpinOK se encontraba integrado en un total de 101 aplicaciones diferentes, todas ellas disponibles para el público en general a través de la Play Store de Google.

A continuación, se presentan las 10 aplicaciones más populares dentro de esta lista de 101 aplicaciones afectadas, todas ellas con más de 5 millones de descargas (algunas incluso superando los 100 millones):

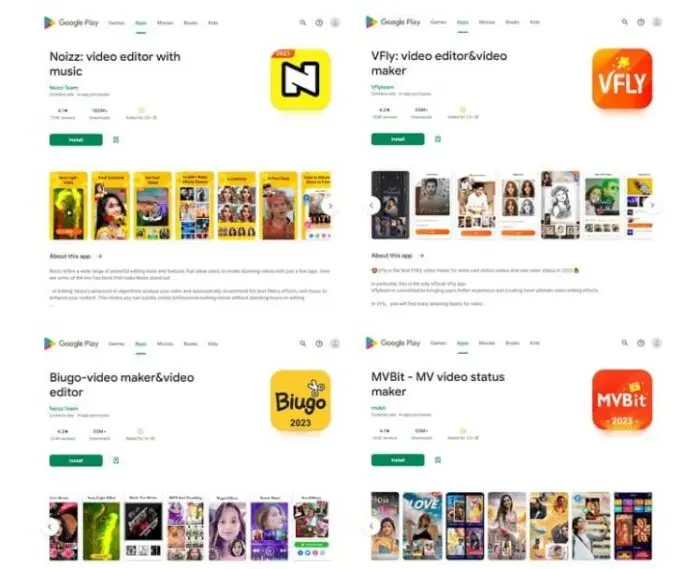

- Noizz: una aplicación de edición de videos con música, con al menos 100,000,000 de instalaciones.

- Zapya: una herramienta de transferencia de archivos, con al menos 100,000,000 de instalaciones. El módulo troyano estuvo presente desde la versión 6.3.3 hasta la versión 6.4, pero ya no está presente en la versión actual 6.4.1.

- VFly: una aplicación de edición y creación de videos, con al menos 50,000,000 de instalaciones.

- MVBit: una aplicación para crear estados de video MV, con al menos 50,000,000 de instalaciones.

- Biugo: una aplicación de creación y edición de videos, con al menos 50,000,000 de instalaciones.

- Crazy Drop: una aplicación con al menos 10,000,000 de instalaciones.

- Cashzine: una aplicación para ganar recompensas en dinero, con al menos 10,000,000 de instalaciones.

- Fizzo Novel: una aplicación de lectura sin conexión, con al menos 10,000,000 de instalaciones.

- CashEM: una aplicación para obtener recompensas, con al menos 5,000,000 de instalaciones.

- Tick: una aplicación para ver y ganar, con al menos 5,000,000 de instalaciones.

Ya se han tomado acciones

Varias de estas aplicaciones han sido retiradas de la Play Store, aunque otras como Zapya han eliminado el troyano y han actualizado su aplicación con una versión libre de malware. Sin embargo, por motivos de seguridad, se recomienda desinstalar cualquier aplicación mencionada.

En cuanto al funcionamiento y alcance del spyware, el troyano se distribuía como un kit de desarrollo de marketing. Los desarrolladores podían integrar este kit en sus aplicaciones y juegos para mantener el interés de los usuarios a través de minijuegos, tareas, supuestos premios y recompensas.

En cualquier situación, una vez que el SDK malicioso se ha integrado en la aplicación, puede recopilar información de los numerosos sensores de Android, que incluyen el GPS, el sensor Wi-Fi y otros.

Además de eso, el troyano tiene la capacidad de ampliar las funcionalidades del código JavaScript cargado en las páginas web, lo que le permite obtener archivos específicos del dispositivo del usuario, así como acceder a información del portapapeles y otros datos privados.