Una mirada profunda a las características de seguridad y privacidad de Android Pie

Google presentó Android Pie en 2018, y de acuerdo a varios expertos en Android, esta es la versión de Android más segura hasta el momento. Android P incorpora un gran número de funciones de seguridad y privacidad para asegurarse que los usuarios estén protegidos de las interferencias exteriores, y las aplicaciones maliciosas y furtivas que entorpecen la experiencia de los usuarios.

Para comprender completamente estas características de seguridad y privacidad, aquí hay un análisis exhaustivo de Android Pie.

Android P expande el cifrado basado en archivos

Cuando Google presentó Android Oreo en 2017, ellos introdujeron una encriptación basada en archivos (FBE, por sus siglas en inglés) en un intento por asegurar o fortalecer el sistema operativo ante los problemas de seguridad. En este caso, FBE es una característica de seguridad que permite el cifrado de diferentes archivos con diferentes claves, obteniendo como resultado que cada archivo se puede desbloquear de forma independiente.

Usando FBE, cada dispositivo tiene dos ubicaciones de almacenamiento disponibles para las aplicaciones: almacenamiento cifrado con credenciales (CE) y almacenamiento cifrado con dispositivo (DE). La separación de estas ubicaciones de almacenamiento hace que los perfiles de trabajo sean más seguros garantizando que más de un usuario puede estar protegido por tiempo.

Dicho esto, Android Pie ha ido un paso más allá y ha actualizado el sistema de encriptación FBE para que sea compatible con medios de almacenamiento externos. Esto con el objetivo de hacer posible el cifrar elementos como datos de tamaño de archivo, diseños de directorio y permisos de grupos de usuarios.

La implementación a gran escala del cifrado basado en archivos (FBE) no solo proporciona una mejor seguridad, sino también elimina algunas de las vulnerabilidades de los medios de almacenamiento externos como las memorias USB, discos duros externos, etc.

FBE utiliza SELinux para proteger el sistema operativo de aplicaciones maliciosas.

Android P utiliza una protección de usuario basada en Linux para identificar y aislar los recursos de la aplicación. Esta capacidad de aislar aplicaciones entre sí hace posible proteger tanto el sistema operativo como las aplicaciones de entidades malintencionadas para evitar que estas propaguen código malicioso por todo el software.

Android hace esto al asignar un ID de usuario único a cada aplicación de Android, garantizando de esta forma que se ejecute en su propio proceso. En este caso, para que sea más claro, considere el siguiente ejemplo:

Si una determinada aplicación “C” intenta leer los datos de la aplicación “D” sin permiso, la protección basada en Linux se activará y el sistema operativo protegerá la aplicación “D” porque la aplicación “C” no tiene los privilegios de usuario necesarios para realizar dicha actividad.

Además, la capa más fuerte de seguridad que se ha agregado en la zona de pruebas de aplicaciones dentro del kernel de Android, garantiza que el modelo de seguridad se extienda a todas las aplicaciones del sistema operativo y al código nativo para protegerse de códigos malintencionados por desarrolladores.

Android Pie incorpora Control Flow Integrity para frenar la piratería

En versiones anteriores de Android, un atacante podría obtener el control del flujo de control de un programa -el orden en que se ejecutan las instrucciones, las funciones y las declaraciones individuales-, y utilizarlo para abrir una puerta trasera que le permitiría reescribir el código de la aplicación para lograr un objetivo malicioso como el secuestro de una conexión Bluetooth.

Google muy consciente de este problema, trabajo para que Android P estrenara por defecto un mecanismo de seguridad conocido como Control Flow Integrity o CFI (por sus siglas en inglés). Esta función CFI permite que los usuarios de Android estén protegidos contra la explotación de las tecnologías de conectividad inalámbrica como Bluetooth y NFC.

Android P utiliza Integer Flow Sanitization para frenar el robo de datos por parte de terceros

En 2017 la firma Sophos Labs reportó un nuevo fraude de clics en las apps de Android, pues algunas aplicaciones tenían un sofisticado nivel de desarrollo que les permitía maximizar los ingresos por publicidad sin el conocimiento del usuario de Android.

Básicamente, las aplicaciones trabajaban en segundo plano, primero la aplicación ofrecería una funcionalidad muy completa con interfaces fáciles de usar en un intento por generar confianza, pero una vez que un usuario descargó la aplicación y comenzó a utilizarla, la aplicación fraudulenta comenzaría a comunicarse con un servidor de comando y control en segundo plano.

Entonces, el servidor oculto podría conectarse directamente a la aplicación para enviar solicitudes de publicidad a las agencias, pero incluso si el usuario cierra la aplicación, la actividad de publicación de anuncios continuará en segundo plano y se comunicará con el servidor cada 80 segundos para seguir generando ingresos por publicidad que no se mostraba, pero que en apariencia si era consumida.

En el caso de se reiniciará el dispositivo, el malware en la aplicación fraudulenta se reactivará de inmediato tras el reinicio. Tenga en cuenta que debido a que el usuario no pudo ver el anuncio real en su dispositivo, fue imposible darse cuenta de que esto estaba sucediendo y el usuario pensaría que todo está bien, cuando no es así.

Tras este fatídico problema, los desarrolladores de Android Pie introdujeron una nueva medida de seguridad conocida como Integer Overflow Sanitization (IOS, por sus siglas en inglés). Utilizando este sistema, se frena el tipo de corrupción de memoria y las operaciones de códigos maliciosos que llevan al funcionamiento exitoso de dichas aplicaciones, por ejemplo, el robo de datos en aplicaciones de con servidores ocultos sin consentimiento ni necesidad de permisos.

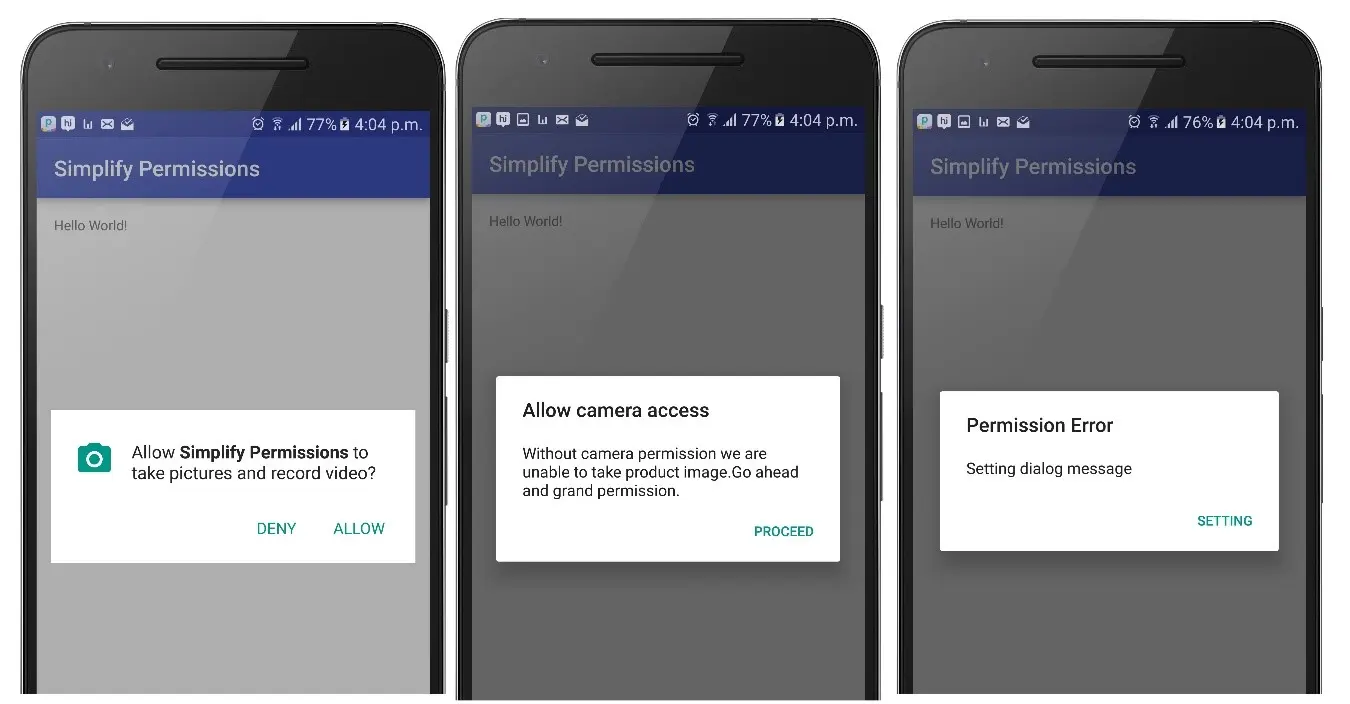

Android P incrementa el control para utilizar micrófono, cámara y otros sensores

Esta medida está relacionada particularmente con la privacidad, pues en las versiones anteriores de Android, las aplicaciones podrían acceder a su micrófono, cámara o cualquier otro sensor y usarlo sin su conocimiento, siempre y cuando haya habilitado ciertos permisos.

En este caso gracias a las nuevas medidas de privacidad en Android P, una aplicación no puede acceder a sus sensores mientras se ejecuta en segundo plano, solamente en primer plano e informándole primero al usuario sobre esta actividad.

Esta es básicamente una medida preventiva para garantizar que las aplicaciones defectuosas que abusan de los permisos dados ya no puedan hacerlo. Además, de acuerdo con Xiaowen Xin, un gerente de productos de seguridad que trabaja en Android, la medida garantizará que cada vez que una aplicación esté inactiva en segundo plano, el hardware no le entregará datos desde el micrófono, la cámara o cualquier otro sensor, incluso si intenta verificar o solicitar datos de estas fuentes. Si una aplicación tiene una razón legítima para querer acceder a estos sensores, entonces tiene que notificarle al usuario para que sea aprobada la solicitud.

Android Pie aumenta la privacidad en las conexiones a internet

Inicialmente en las versiones anteriores de Android, cada vez que un usuario se conectaba a una red Wi-Fi, la red era capaz de ver y registrar la dirección MAC del dispositivo conectado, siendo la dirección MAC un número único que identifica su dispositivo.

Por lo tanto, si un usuario visitaba diferentes lugares y se conecta a Wi-Fi, todos los propietarios o dueños de estas redes tendrían la dirección MAC del usuario. Si se confabulaban o alguien tenía acceso, sería fácil averiguar todos los lugares que un usuario frecuenta.

Ahora, Android P permite generar una dirección MAC nueva y aleatoria para cada red pública a la que se conecta un usuario, de tal forma que ningún ID del dispositivo específico te sigue a todas partes y tu rastro en la red será imposible de rastrear.

Android P anima a moverse de HTTP a HTTPS

Android Oreo implementó una medida de seguridad que permitió a los desarrolladores de aplicaciones elegir si el tráfico no cifrado (HTTP) o el tráfico cifrado (HTTPS) aparecería en sus aplicaciones.

Ahora con la llegada de Android Pie, el estándar HTTPS es el valor predeterminado, lo que significa que todas las aplicaciones solo deben admitir el tráfico cifrado para protegerse del tráfico no seguro que podría afectar los datos de los usuarios

Asegura el cifrado de extremo a extremo con una VPN

Android P ha dado un paso importante en la protección del sistema operativo. Sin embargo, todavía existen vulnerabilidades. Si los sitios que visita no son compatibles con HTTPS, el dispositivo en sí no cifra su tráfico de Internet, eso depende de usted.

Segundo, a pesar de que las direcciones MAC aleatorias dan un poco de anonimato, su privacidad todavía no está completamente intacta. Una persona maliciosa puede usar su dirección IP para localizarlo.

Aquí es donde entra un VPN para Android. Un VPN es capaz de encriptar el tráfico y lo dirige a través de un servidor seguro, siendo bastante útil si está conectado a una red no segura, como una conexión Wi-Fi pública. Además, el VPN oculta la actividad de navegación de snoopers y piratas informáticos en las proximidades de la red para protegerlo de un ataque “Hombre en medio”. Además, con un VPN se puede acceder al contenido restringido geográficamente de revistas, sitios de transmisión y sitios de deportes.