Seguridad biométrica en riesgo, las huellas dactilares no son tan seguras

BrutePrint y MasterPrint amenazan tu smartphone

En la era digital, la seguridad de nuestros dispositivos móviles es una prioridad. Entre los métodos de autenticación más comunes se encuentra el uso de huellas dactilares, una tecnología que, hasta hace poco, se consideraba infranqueable.

Sin embargo, investigaciones recientes han demostrado que este sistema biométrico no es tan seguro como se pensaba.

Rompiendo las barreras de la biometría

Dos ataques en particular, BrutePrint y MasterPrint, han puesto en jaque la seguridad de los smartphones que dependen únicamente de la huella dactilar para su desbloqueo.

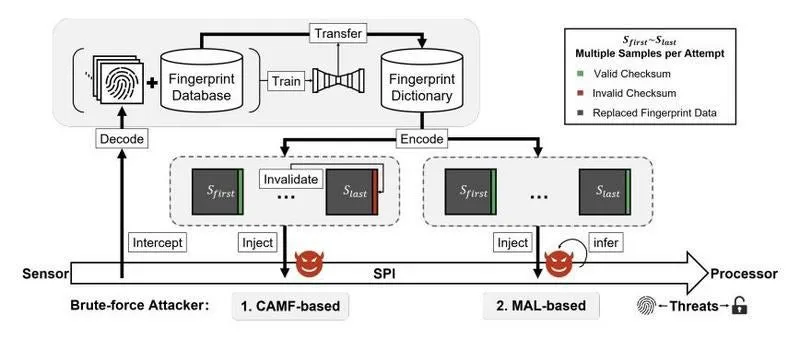

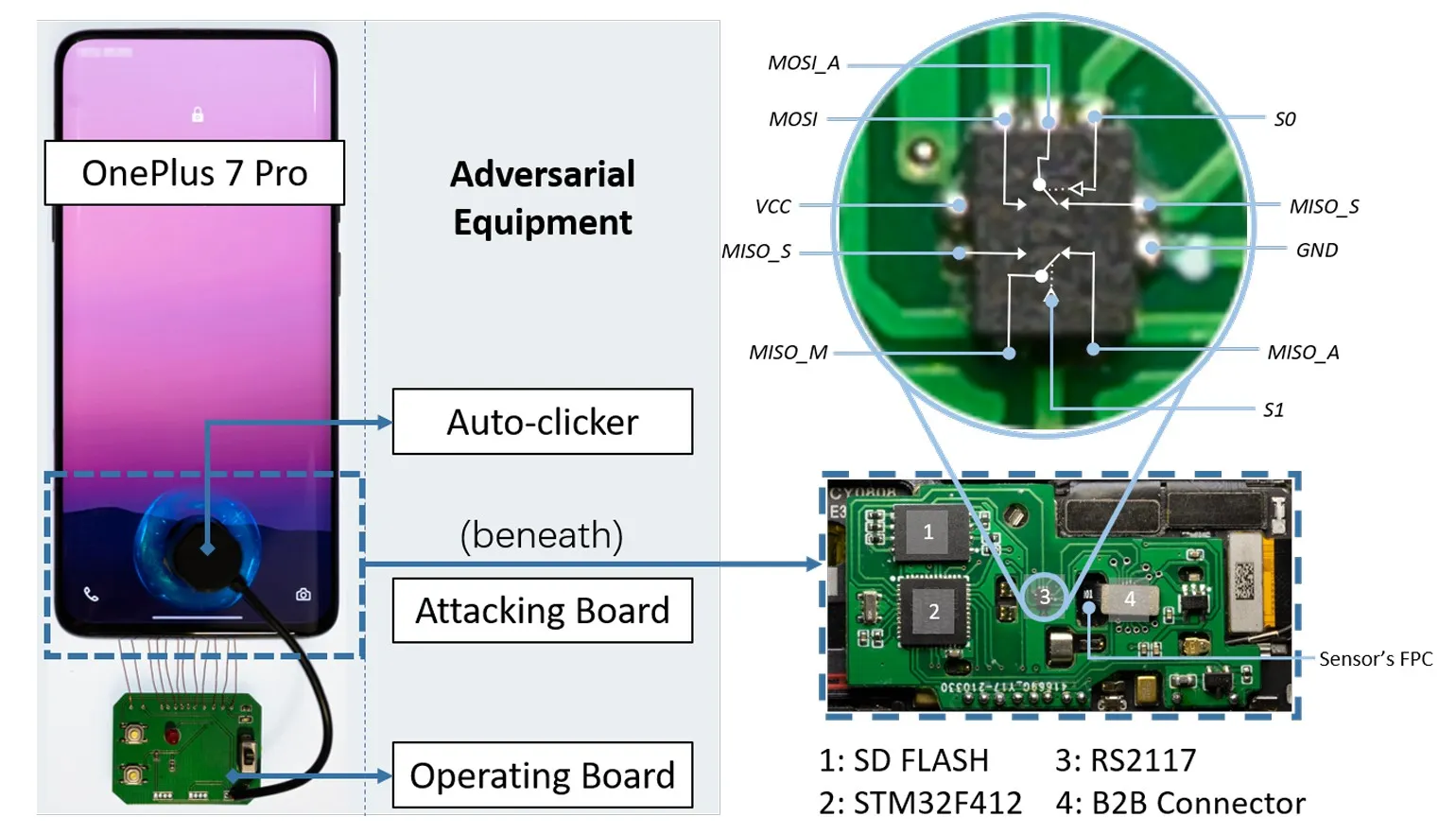

BrutePrint, desarrollado por investigadores chinos, funciona mediante la interceptación y emulación de las señales del sensor dactilar. A través de una inteligencia artificial, se seleccionan y modifican imágenes de huellas dactilares reales, aprovechando dos vulnerabilidades específicas:

- Cancel-After-Match-Fail (CAMF): Permite reiniciar una serie de intentos sin bloquear el dispositivo.

- Match-After-Lock (MAL): Facilita el envío continuo de imágenes de huellas dactilares, incluso después de un bloqueo por ataque.

Según los investigadores, el tiempo necesario para un ataque exitoso con BrutePrint oscila entre 2.9 y 13.9 horas para un dispositivo con una sola huella registrada, mientras que, para el máximo de cinco huellas, el tiempo se reduce a entre 0.66 y 2.78 horas.

Huellas dactilares artificiales para burlar la seguridad

MasterPrint, desarrollado por investigadores de la Universidad de Michigan y la Universidad de Nueva York, utiliza un proceso similar al de BrutePrint, pero con una diferencia crucial: en lugar de huellas dactilares reales, emplea imágenes generadas artificialmente por IA.

Este método logra coincidir hasta en un 65% de las veces con las huellas dactilares del propietario del dispositivo, aprovechando que los sensores solo utilizan una parte de la huella para la autenticación. De esta manera, MasterPrint solo necesita coincidir con alguno de esos fragmentos para desbloquear el teléfono.

Las probabilidades a favor de los atacantes

Tanto BrutePrint como MasterPrint se benefician de las probabilidades de éxito de los sensores dactilares. Apple, en un documento propio, menciona que la probabilidad de que dos huellas dactilares distintas coincidan es de 1 entre 50,000 con un solo dedo registrado.

Si bien esta probabilidad parece baja, las computadoras pueden realizar miles de intentos en cuestión de horas, lo que explica el éxito de BrutePrint en desbloquear un smartphone con una sola huella en un máximo de 13.9 horas.

Las vulnerabilidades de BrutePrint y MasterPrint no solo representan un riesgo para el robo de información personal, sino que también podrían ser utilizadas por organismos como agencias de inteligencia o gobiernos para acceder a información confidencial.

¿Cómo protegerse?

Para protegerte de estos ataques, se recomienda:

- Actualizar el software del smartphone: Esto permite corregir las vulnerabilidades explotadas por BrutePrint y MasterPrint.

- Desactivar la autenticación por huella dactilar en aplicaciones importantes: Como las de bancos o servicios financieros.

- Utilizar opciones de seguridad avanzada: Existen sistemas de cifrado ofrecidos por compañías de ciberseguridad que no utilizan servidores ni bases de datos.