Google Play y mods de Spotify y WhatsApp infectados con el troyano Necro

Investigadores de seguridad han detectado que algunas aplicaciones en Google Play y versiones no oficiales modificadas (mods) de aplicaciones populares están siendo utilizadas por atacantes para distribuir un malware altamente peligroso.

Este troyano, conocido como Necro, tiene la capacidad de registrar las pulsaciones de teclado, robar información confidencial, instalar otros tipos de malware y ejecutar comandos de forma remota.

El troyano Necro detectado en Google Play y APKs modificadas

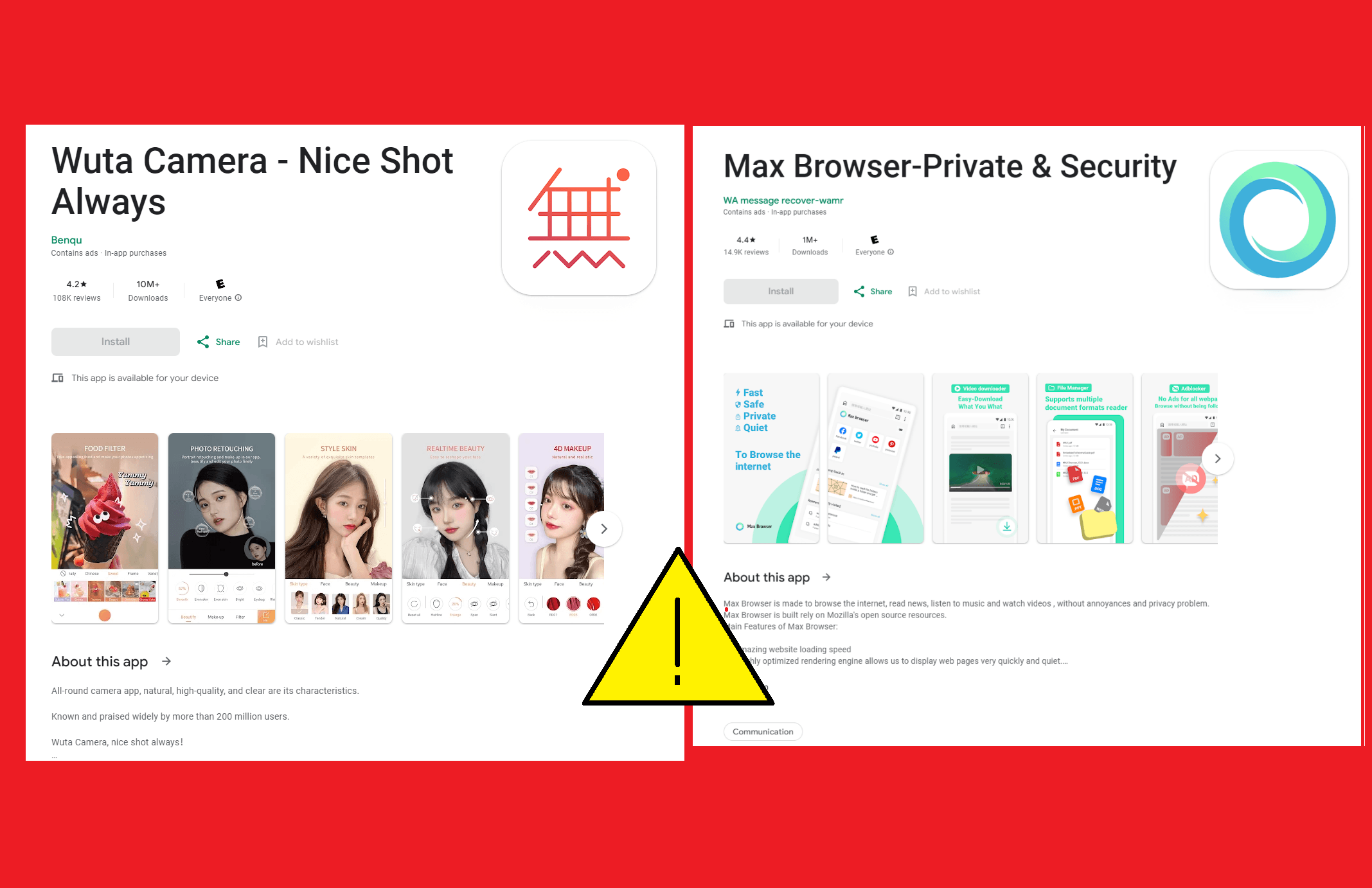

Se ha descubierto que dos aplicaciones en la tienda de Google Play contienen este malware. Además, versiones modificadas (APKs) de apps como Spotify, WhatsApp y juegos como Minecraft también han sido identificadas como “vehículos” para propagar el troyano.

La primera vez que se detectó un troyano de la familia Necro fue en 2019, cuando infectó la popular aplicación de creación de PDF, CamScanner. A pesar de que la versión oficial en Google Play representaba un riesgo para los usuarios, el problema fue solucionado con un parche de seguridad.

Sin embargo, según un informe de investigadores de Kaspersky, una nueva versión del troyano Necro ha sido encontrada en dos aplicaciones de Google Play.

La primera es Wuta Camera, que cuenta con más de 10 millones de descargas, y la segunda es Max Browser, con más de un millón de instalaciones. Kaspersky ha confirmado que Google eliminó las aplicaciones infectadas tras ser informado del problema.

El peligro de las APKs modificadas

El principal problema radica en la gran cantidad de versiones no oficiales “modificadas” de aplicaciones populares, disponibles en sitios web de terceros. Los usuarios pueden descargar e instalar accidentalmente estas APKs en sus dispositivos Android, exponiéndose al malware.

Entre las aplicaciones modificadas detectadas con este troyano se incluyen versiones alteradas de Spotify, WhatsApp, Minecraft, Stumble Guys, Car Parking Multiplayer y Melon Sandbox, que suelen prometer funciones premium sin necesidad de pagar.

Los atacantes emplean diferentes técnicas para infectar a los usuarios. En el caso del mod de Spotify, los investigadores encontraron un SDK que mostraba múltiples módulos de publicidad, mientras que un servidor de comando y control (C&C) se usaba para desplegar el troyano si el usuario interactuaba con un módulo basado en imágenes.

De manera similar, en la versión modificada de WhatsApp, los atacantes sobrescribieron el servicio Firebase Remote Config de Google para utilizarlo como servidor C&C. Al interactuar con este módulo, se desplegaba y ejecutaba el troyano.

Vulnerabilidad en chipsets MediaTek podría afectar a smartphones

Una vez instalado, el malware tiene la capacidad de “descargar archivos ejecutables, instalar aplicaciones de terceros y abrir enlaces invisibles en ventanas WebView para ejecutar código JavaScript”, según detallaron los investigadores de Kaspersky. Además, el troyano puede suscribir a los usuarios a servicios de pago sin que lo sepan.

Aunque las aplicaciones afectadas ya fueron eliminadas de Google Play, se recomienda a los usuarios extremar las precauciones al descargar aplicaciones desde fuentes no oficiales. Si no confían en un mercado de aplicaciones, es mejor abstenerse de instalar cualquier archivo o app en su dispositivo.

Fuente: Kaspersky