Actualiza WinRAR si no quieres poner en riesgo tu información personal

Un grupo conocido como Sandworm ha explotado una vulnerabilidad de WinRAR.

Los “bugs de día cero” o exploits son vulnerabilidades en el código de software que los ciberdelincuentes pueden aprovechar para atacar a los usuarios antes de que los desarrolladores sean conscientes de su existencia y puedan corregirlos.

Vulnerabilidad a través de WinRAR

Estos fallos de seguridad representan un desafío constante para las empresas de desarrollo de software, ya que a veces son descubiertos poco después del lanzamiento de un programa, mientras que en otras ocasiones pasan desapercibidos durante años.

Recientemente, se ha identificado que varios grupos respaldados por los gobiernos de Rusia y China están explotando una vulnerabilidad de día cero en el conocido programa de compresión de archivos WinRAR para infectar las computadoras de sus objetivos.

La vulnerabilidad de seguridad, identificada bajo la etiqueta CVE-2023-38831, fue descubierta en agosto de este año y se resolvió mediante una actualización de WinRAR en su versión 6.23. Sin embargo, un número significativo de usuarios aún no ha actualizado el programa, lo que los mantiene expuestos a posibles ataques.

Ataques previos de Sandworm

Por lo tanto, el Grupo de Análisis de Amenazas (TAG) de Google ha recopilado pruebas que sugieren que diversos grupos respaldados por los gobiernos de Rusia y China están aprovechando esta vulnerabilidad de día cero en sus operaciones.

De acuerdo con un informe de TechCrunch, uno de estos grupos es conocido como Sandworm, una unidad de inteligencia militar rusa que se especializa en llevar a cabo ataques cibernéticos destructivos. Uno de los ataques notorios perpetrados por Sandworm en 2017 fue el ransomware NotPetya, que causó estragos en la red eléctrica de Ucrania.

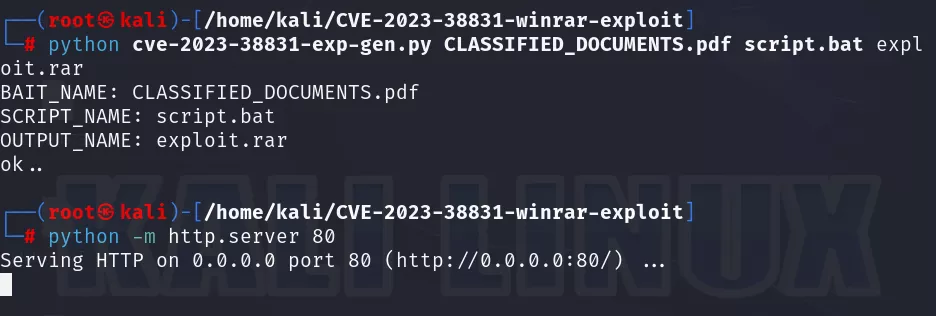

Los expertos de Google detectaron que Sandworm empleó la vulnerabilidad en WinRAR a principios de septiembre como parte de una campaña de correo electrónico malicioso. En esta estratagema, los correos electrónicos se disfrazaban de comunicaciones de una supuesta escuela de capacitación en drones militares con sede en Ucrania.

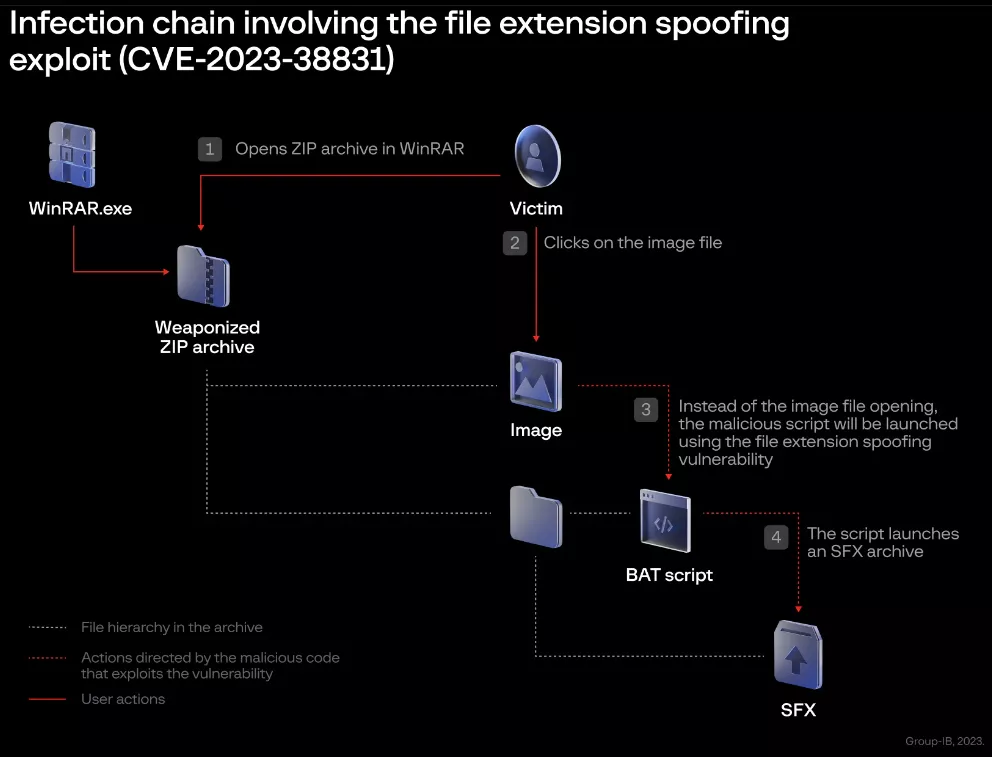

Instalación de malware escondido en archivos comprimidos

Estos mensajes electrónicos incluían un enlace a un archivo comprimido que explotaba la debilidad de seguridad en WinRAR. Al abrir este archivo, se producía la instalación de un malware diseñado para robar las contraseñas almacenadas en el navegador.

Un grupo adicional de ciberdelincuentes que está haciendo uso de la vulnerabilidad en WinRAR es el conocido como APT28 o Fancy Bear, con conexiones al gobierno ruso y notorio por su participación en el hackeo del Comité Nacional Demócrata de Estados Unidos en 2016.

Según los investigadores, Fancy Bear se valió del fallo en WinRAR para dirigir sus ataques hacia usuarios en Ucrania, empleando la tapadera de un centro de estudios políticos del país. Los correos electrónicos enviados bajo esta fachada incluían archivos comprimidos que, al abrirse, permitían la instalación de un malware que otorgaba control remoto sobre el equipo.

Descubren nuevos ataques con esta modalidad

Finalmente, Google también encontró evidencias de que el grupo APT40, respaldado por el gobierno chino y vinculado al Ministerio de Seguridad del Estado, ha abusado de la vulnerabilidad en WinRAR como parte de una campaña de phishing dirigida a usuarios en Papúa Nueva Guinea.

Estos mensajes de correo electrónico incluían enlaces de Dropbox a archivos comprimidos que contenían el exploit CVE-2023-38831.

Estos grupos de ciberdelincuentes demuestran su determinación al utilizar todos los medios a su disposición para alcanzar sus objetivos. Por esta razón, es de suma importancia que mantengas WinRAR siempre actualizado y evites descargar o abrir archivos comprimidos que te generen sospechas.