Gingermaster, el troyano más peligroso de Android

Un equipo de investigadores de la Universidad Estatal de Carolina del Norte, de Estados Unidos, junto con la compañía china de seguridad móvil NetQin, dieron a conocer lo que se considera que es el malware más peligroso para Android hasta ahora: un troyano que aprovecha el hack GingerBreak, aplicable a Android 2.3 Ginbgerbread.

El nombre de este troyano es GingerMaster, y se ha identificado que aparece en forma de app legítima diseñada para mostrar fotografías de mujeres, y así capturar los datos personales del usuario, incluyendo su número de móvil y su IMEI, para enviarlos a un servidor remoto. Este malware es un derivado de uno anterior llamado “DroidKungFu” que había sido catalogado como el más peligroso de los existentes actualmente en Android, pero éste lo supera porque afecta a las versiones anteriores.

El servidor descarga el malware, que explota el hack GingerBreak y que, una vez instalado, toma por completo el control del smartphone Android. Aunque Google parchó las vulnerabilidades detectadas en abril , debido a que no todos los operadores realizan la actualización al mismo tiempo, es probable que no haya llegado a todos los equipos. sobre todo porque este malware es el primero que utiliza el script para obtener acceso al root.

De hecho el blog de Eset menciona que el objetivo de obtener privilegios de root es para poder realizar cambios en la configuración del equipo en conjunto con el robo de información y la instalación de otros códigos maliciosos en el 90% de los smartphone que utilizan esta plataforma.

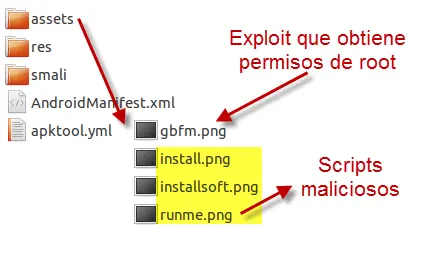

El exploit se encuentra escondido dentro del archivo .apk de la aplicación modificada, bajo el nombre gbfm.webp, con el objetivo de que no llame la atención. Una vez que se ejecuta este código, la amenaza obtiene permisos de administrador. Además de esconder el exploit como un archivo de extensión .webp, también se pueden observar otros archivos con la misma extensión, que son utilizados por esta amenaza:

Para poder observar los archivos dentro de la aplicación, es necesario descomprimir la misma, y una vez hecho esto se puede apreciar el archivo AndroidManifest.xml, que contiene los permisos solicitados por la aplicación y además dentro de la carpeta “assets“, se alojan los scripts y el exploit, con extensión .webp.

Lo peligroso es que Gingerbreak funciona en más del 90% de los dispositivos con Android, logrando no solo vulnerar a la versión 2.3 sino también, a todas las versiones anteriores de este sistema operativo.

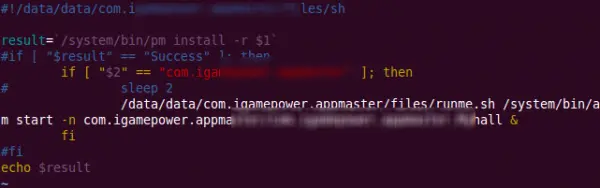

En primera instancia, una vez ejecutado el exploit, se procede a instalar y ejecutar una shell con permisos de root, logrando así realizar cualquier acción dentro del sistema operativo. Por otra parte, cuando desde el centro de control, el código malicioso recibe la orden para instalar otras amenazas se utiliza el archivo installsoft.webp, que es otro script como se puede observar a continuación:

GingerMaster infecta las aplicaciones registrando un receptor que será notificado cuando el teléfono termine de iniciar. Adentro de ese receptor, lanzará de forma silente un servicio en el fondo.

En este caso pide los siguientes permisos:

- android.permission.READ_PHONE_STATE

- android.permission.READ_LOGS

- android.permission.DELETE_CACHE_FILES

- android.permission.ACCESS_CACHE_FILESYSTEM

- android.permission.WRITE_SECURE_SETTINGS

- android.permission.ACCESS_NETWORK_STATE

- android.permission.INTERNET

- android.permission.WRITE_EXTERNAL_STORAGE

- android.permission.MOUNT_UNMOUNT_FILESYSTEMS

- android.permission.READ_OWNER_DATA

- android.permission.WRITE_OWNER_DATA

- android.permission.WRITE_SETTINGS

- com.android.launcher.permission.INSTALL_SHORTCUT

- com.android.launcher.permission.UNINSTALL_SHORTCUT

- android.permission.RECEIVE_BOOT_COMPLETED

- android.permission.RESTART_PACKAGES

GingerMaster puede evadir todos los software líderes en detección de Malware móvil, ya que posee su propio Root Script, lo que le permitirá tomar el control total de los servicios del teléfono y comenzar a ejecutar sus instrucciones sin restricciones.

Para proteger los equipos de este tipo de amenazas es recomendable hacer buenas prácticas para el uso de dispositivos móviles:

- Active el acceso a su dispositivo mediante PIN.

- Realice una copia de seguridad de los datos del dispositivo.

- Active las conexiones por bluetooth, infrarrojos y WiFi sólo cuando vaya a utilizarlas

- Asegurese siempre de que los equipos a los que es conectado el dispositivo estén limpios y no transmitirán archivos infectados al móvil.

- No inserte en el dispositivo tarjetas de memoria sin haber comprobado antes que están libres de archivos infectados con algún tipo de malware.

- Descargue software sólo desde sitios de confianza o de las tiendas oficiales (aunque en este caso no aplica mucho)

- No acceda a enlaces facilitados a través de mensajes SMS/MMS no solicitados

- Desconecte siempre de los servicios web que requieran contraseña antes de cerrar el navegador web.

- Instale un software antivirus,

- Agende el número IMEI

Según las estadísticas publicadas por Gartner, Android cuenta con el 43.4% del mercado, esto demuestra una de las principales razones por las cuales la cantidad de códigos maliciosos están en aumento para esta plataforma.

Esto confirma una vez más, que el objetivo en la evolución del Malware serán los dispositivos móviles, así que tengan cuidado con las direcciones de donde descargan aplicaciones y de los permisos que se piden al momento de descargar.

Así que chicos cuidado con las apps donde sale mujeres! por ahora no se ha escuchado de una versión para nosotras, pero considerando que más del 60% de los usuarios android son hombres, un gustito les puede traer muchos dolores de cabeza.

cuando dicen peligro, pienso que hara explotar el telefono en la cara o te lo dejara inservible… si es porque manda informacion del usuario no lo considero peligroso, la gente lo hace estupidamente voluntarip sin darse cuenta…. y tipico, ponen ese tipo de malware en aplicaciones tontas…

si supiera programar, me la pasaría haciendo puros virus para Android, iOS y Blackberry; y puros programas buenos para Symbian y MeeGo

adivinen en que telefonos no sirve el script de gingerbreak?.. en los htc!!

jojo

pero como recomendacion señores, no usen su telefono para ver porno ni mujeres jaja solo videos peliculas que ustedes pasen manualmente

es como en windows, la forma mas facil de resultar infectado es viendo porno en la web

y como siempre, atentos de los permisos de sus apps y de donde las bajan

les recomiendo la app “autostarts” con ella pueden ver y administrar las apps que se activan al prender su telefono, al activar la red y muchas muchas cosas mas, ahi pueden ver que app anda tenineso comportamiento sospechoso y negarle permisos

saludos

excelentes recomendaciones…

por algo uso SYMBIAN